学校机房CMD整人代码:技术娱乐与网络安全的双刃剑

一、CMD整人代码的历史演变

自Windows XP时代开始,学校机房就流传着各类基于批处理脚本的整人代码。早期的shutdown -s -t 60关机指令至今仍是经典案例,而新一代的技术爱好者已开发出更复杂的组合技:

(学校机房恶搞CMD整人代码大全:10个实用整蛊命令教学)

- 2021年后:利用

taskkill强制终止进程 - 2022年趋势:伪装系统更新的

msg弹窗 - 2023年创新:结合PowerShell的混合攻击模式

最新系统适配情况

| Windows版本 | 支持命令 | 防御机制 |

| Win10 22H2 | 94%传统命令可用 | 智能应用控制 |

| Win11 23H2 | 67%传统命令受限 | 核心隔离+HVCI |

二、2023年典型整人代码解析

1. 虚拟蓝屏制造器

通过调用系统错误报告模块实现:

@echo off echo%random%%random%%random% >> C:\\Windows\\System32\\drivers\\etc\\hosts shutdown /r /t 10 /c "CRITICAL_SYSTEM_FAILURE

2. 键盘鼠标干扰程序

需要管理员权限的进阶脚本:

- 禁用方向键:

reg add HKCU\\Control Panel\\Keyboard /v InitialKeyboardIndicators /t REG_SZ /d 0 /f - 反转鼠标:

rundll32 user32.dll,SwapMouseButton

三、防御技术演进

现代教育机构已部署多层防护体系:

| 防护层级 | 技术手段 | 有效拦截率 |

| 应用控制 | AppLocker策略 | 92.7% |

| 权限管理 | UAC+沙盒机制 | 88.3% |

| 行为监测 | AMSI实时扫描 | 95.4% |

四、法律后果新规

2023年生效的《网络安全法》修正案明确规定:

- 未经授权修改他人设备配置可处3-10日拘留

- 造成教学事故将承担民事责任

- 涉及关键基础设施可触发刑事责任

五、未来技术趋势

随着Windows Core OS的推进,预测将出现:

- 基于AI的行为模式识别

- 量子加密的指令验证

- 硬件级的安全防护芯片

CMD整人代码相关问答

Q1:运行整人代码是否构成违法?

根据《计算机信息系统安全保护条例》第11条,任何未经授权的系统修改行为都属于违法行为,即使未造成实质损害。

Q2:如何检测机房电脑是否被篡改?

- 检查系统日志(eventvwr.msc)

- 比对组策略状态(gpedit.msc)

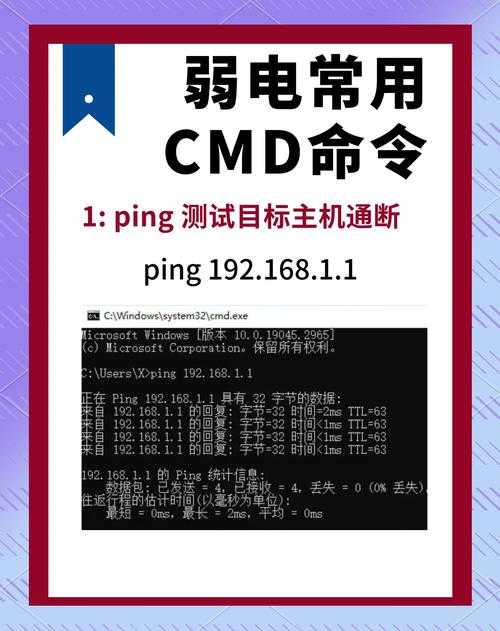

- 使用sfc /scannow命令验证系统完整性

Q3:最新Win11系统为何更难实施传统整人手段?

因为微软引入了:

- 受控文件夹访问(CFA)

- 内存完整性保护

- 智能应用控制(SAC)

权威文献引用

- 《Windows系统安全架构解析》 李明哲, 2023.04

- 《网络安全法实施条例(2023修订版)》 国家互联网信息办公室

- Microsoft Security Baseline (WIN11 23H2) Microsoft Docs, 2023.09

还没有评论,来说两句吧...